|

Vorteile eines geschäftsprozessorientierten Ansatzes in der InformationssicherheitWas ist ein Informationssicherheitsmanagementsystem? Management ist das System von Maßnahmen und Prozessen das notwendig ist, um die von der Unternehmensleitung festgelegten strategischen Ziele zu erreichen. Hauptgegenstand von Management ist die Steuerung und Überwachung der Erstellung von Richtlinien zur Einhaltung von Corporate Governance Anforderungen.Ein Managementsystem umfasst alle Regelungen, die für die Steuerung und Lenkung zur Zielerreichung des Unternehmens sorgen. Der Teil des Managementsystems, der sich mit der Informationssicherheit befasst wird als Informationssicherheitsmanagementsystem (ISMS) bezeichnet. Das ISMS legt fest, mit welchen Instrumenten die Unternehmensleitung die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvollziehbar lenkt (plant, einsetzt, durchführt, überwacht und verbessert). Zum ISMS gehören folgende grundlegende Komponenten:

Zur Erreichung eines den Unternehmenszielen entsprechenden Informationssicherheitsniveaus ist mehr als die Anschaffung von technischen Sicherheitsinfrastrukturen oder -produkten wie Antiviren-Software, Firewalls oder Datensicherungssystemen notwendig. Hierzu ist ein ganzheitliches Konzept, welches ein funktionierendes und in die Aufbau- und Ablauforganisation des Unternehmens integriertes Informationssicherheitsmanagementsystems beinhaltet, zu erstellen. Das ISMS ist ein Teil des unternehmensweiten Risikomanagementsystems. Mit diesem soll die Vertraulichkeit, Integrität und Verfügbarkeit von Prozessen, Anwendungen und IT-Systemen und den hierin verarbeiteten Informationen gewährleisten werden. Der Vorstand einer AG hat gemäß § 91 Abs. 2 AktG geeignete Maßnahmen zu treffen und insbesondere ein Überwachungssystem einzurichten, damit Ereignisse frühzeitig erkannt werden, die den Fortbestand der Gesellschaft gefährden. Auch wenn im GmbH-Gesetz keine entsprechende Passage aufgenommen wurde, ist davon auszugehen, dass für mittlere und große GmbHs die Regelungen des Aktiengesetzen ebenfalls gelten. Daneben müssen Kapitalgesellschaften gemäß § 289 Abs. 1 HGB im Lagebericht auf die Risiken der zukünftigen Entwicklung eingehen. In dem sogenannten Risikobericht sind Gefahrenpotentiale ausdrücklich zu benennen, soweit sie spürbar die Vermögens-, Finanz- und Ertragslage nachteilig beeinflussen bzw. den Bestand des Unternehmens beeinträchtigen können. Im finanzwirtschaftlichen Umfeld schreibt die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) den Kreditinstituten und Versicherungsunternehmen über die Mindestanforderungen an die Ausgestaltung des Risikomanagements (MaRisk - BA / MaRisk - VA) vor, dass "die IT-Systeme (Hardware- und Software-Komponenten) und die zugehörigen IT-Prozesse die Integrität, die Verfügbarkeit, die Authentizität sowie die Vertraulichkeit der Daten sicherstellen müssen. Für diese Zwecke ist bei der Ausgestaltung der IT-Systeme und der zugehörigen IT-Prozesse grundsätzlich auf gängige Standards abzustellen." Hierbei verweist die BaFin auf die IT-Grundschutzkataloge des Bundesamtes für Sicherheit in der Informationstechnologie (BSI) sowie den ISO/IEC 27002:2013. Umsetzung eines Informationsmanagementsystems Diese Anforderungen können durch die Einführung eines ISMS eingehalten werden. Zur Umsetzung nach ISO/IES 27001:2013 sind folgende Schritte notwendig:

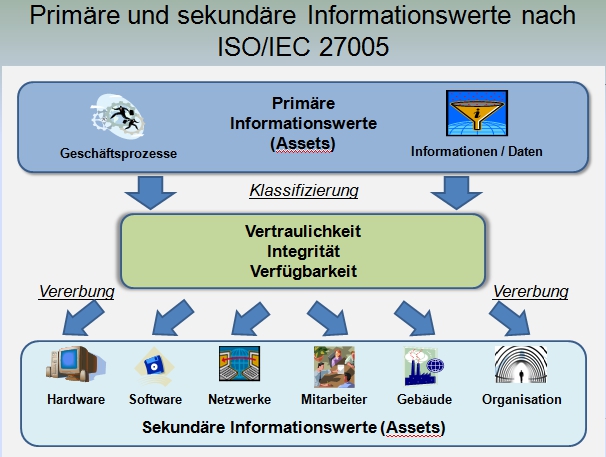

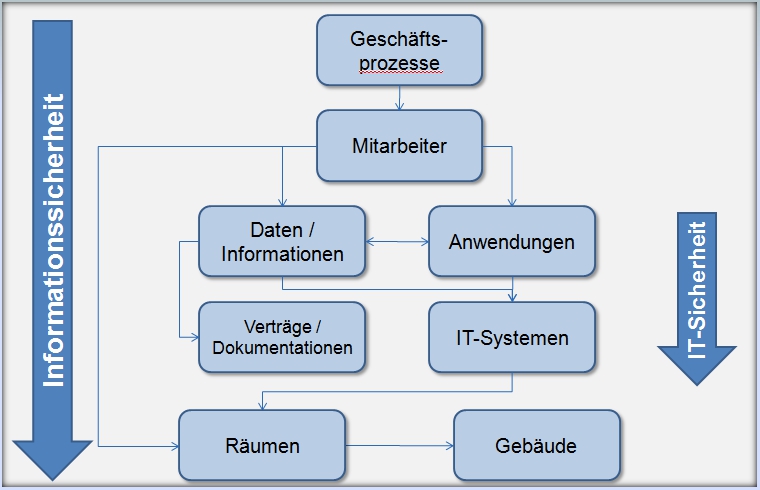

Geschäftsprozess oder IT-orientierter Ansatz? In vielen Unternehmenszweigen gibt es kaum noch Geschäftsprozesse, die nicht von IT unterstützt werden. Insbesondere im finanzwirtschaftlichen Umfeld, aber auch in der Industrie. Daher sind viele Unternehmen auf ein korrektes Funktionieren der Technik aber auch der Anwendungen angewiesen. Der Ansatz des BSI Standards 100-2 besagt, dass nach Aufnahme des Informationsverbundes der Schutzbedarf für die Anwendungen, IT-Systeme, Kommunikationsverbindungen und Räume ausgehend von den Geschäftsprozessen aufgenommen werden sollen. In der Umsetzung erfolgt allerdings eine sehr starke Fokussierung auf die IT ohne Berücksichtigung der konkreten Anforderungen aus den Geschäftsprozessen. Dieses resultiert auch aus der Vorgehensweise, dass der Informationsverbund entsprechend des Vorgehensmodells auf der Basis des Netzplans aufgenommen werden soll. Somit ist eine Fokussierung auf die Technik systemimmanent. Bei Vorgehen nach der ISO/IEC 27001:2013 und unter Berücksichtigung der ISO/IEC 27005:2008 handelt es sich bei den Geschäftsprozessen und Aktivitäten sowie bei den Informationen / Werten um primäre Informationswerte (Assets). Diese vererben ihre Klassifizierung an die unterstützenden Informationswerte. Hierbei handelt es sich z.B. um Anwendungssysteme, IT-Systeme, Server, Kommunikationsverbindungen, Mitarbeiter und Räume.

Daraus folgt, dass ohne Kenntnis der Inhalte der Geschäftsprozesse eine Identifizierung der Anforderungen an deren Verfügbarkeit, Vertraulichkeit und Integrität zur Erreichung eines den Unternehmenszielen angemessenen Schutzniveaus nicht möglich ist. Daher ist die Entwicklung eines Sicherheitskonzepts ausschließlich auf Basis der IT-Infrastruktur nicht ausreichend, um ein ausreichendes Schutzniveau zu implementieren. Aufgrund der engen Verknüpfung der Geschäftsprozesse und der IT-Anwendungen und -Systeme ist die Erstellung einer umfassenden Sicherheitskonzeption zu empfehlen.

(c) Olaf Bormann, 05.08.2012

|

||||||

|

||||||